فیشینگ چیست؟ تکنیک های حمله و نمونههای کلاهبرداری

حمله فیشینگ چیست؟

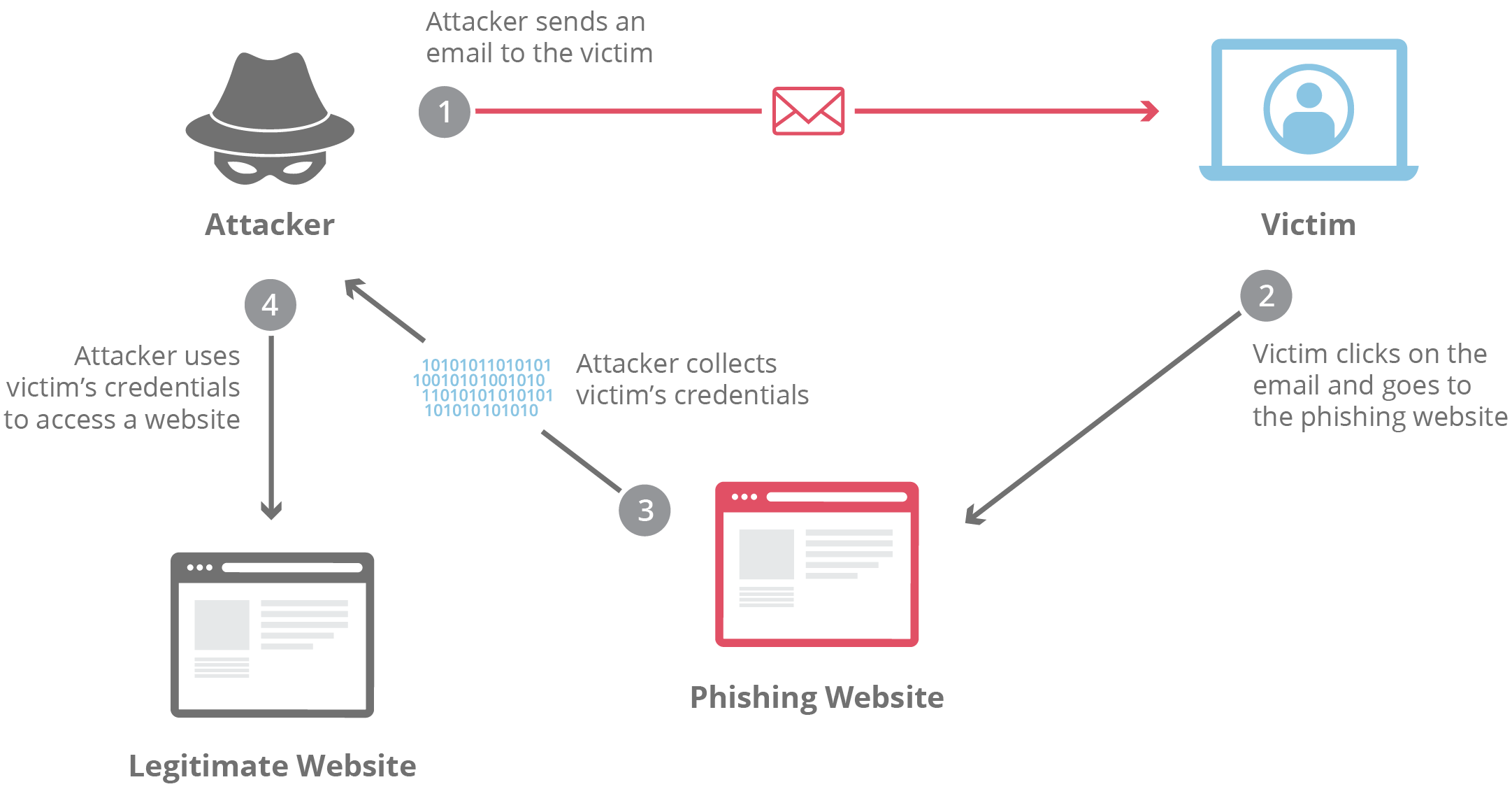

فیشینگ به (انگلیسی: Phishing) نوعی کلاهبرداری سایبری است که در آن هکرها با جعل هویت منابع معتبر، مانند وبسایتها یا ایمیلهای شناختهشده، تلاش میکنند اطلاعات حساسی نظیر نام کاربری، رمز عبور، شماره کارت بانکی یا اطلاعات بانکی را سرقت کنند. هدف این حملات سوءاستفاده از اطلاعات یا فروش آنها به دیگران است. مهاجمان با ارائه درخواستهای ظاهراً معتبر، قربانی را فریب میدهند— درست مانند ماهیگیری که با طعمه ماهی را شکار میکند.

همانطور که اشاره شد، فیشینگ روشی برای سرقت اطلاعات حساس است که در آن کاربران به گونهای فریب داده میشوند که اطلاعات شخصی و مالی خود را در اختیار مهاجم قرار دهند. این اطلاعات ممکن است شامل نام کاربری و رمز عبور حسابهای اجتماعی، کلیدهای بازیابی کیف پولهای دیجیتال، و اطلاعات کارتهای بانکی باشد. هکرها با شبیهسازی درگاههای پرداخت، کاربران را ترغیب میکنند که اطلاعاتی مانند شماره کارت، تاریخ انقضا، CVV2 و رمز دوم را وارد کنند. سپس، با استفاده از این اطلاعات، بهصورت غیرمجاز مبالغی را به حساب خود انتقال میدهند.

با اینکه استفاده از رمزهای یکبار مصرف و پویا توانسته تا حدی از سرقت اطلاعات جلوگیری کند، اما همچنان خطر نفوذ و هک وجود دارد. در صورتی که کاربران روی لینکهای مشکوک کلیک کنند یا برنامههای جعلی مانند ابلاغیه الکترونیکی، سامانه ثنا، یا نرم افزارهای VPN و هک روی دستگاهشان نصب کنند، دستگاه آنها در معرض خطر حمله قرار میگیرد.

حتی با استفاده از رمزهای پویا و یکبار مصرف، در صورت نصب برنامههای جاسوسی روی دستگاه، هکرها به پیامهای متنی شما دسترسی پیدا میکنند. این پیامها میتوانند شامل اطلاعات حساسی مانند شماره کارت، تاریخ انقضا و CVV2 باشند. مهاجمان با استفاده از این اطلاعات قادرند کدهای یکبار مصرف را از درگاههای رسمی درخواست کرده و به حسابهای شما دسترسی کامل پیدا کنند. متأسفانه، روزانه افراد زیادی در سراسر جهان، از جمله در ایران، قربانی این نوع حملات میشوند.

اگرچه تاریخ دقیق اولین پرونده فیشینگ در ایران مشخص نیست، اما شواهد نشان میدهد که این جرم از میانههای دهه ۸۰ شمسی رواج یافته است. در سال ۱۳۸۵، گزارشهایی از نخستین حملات فیشینگ در ایران منتشر شد که در آن مجرمان سایبری با طراحی صفحات جعلی بانکها و مؤسسات مالی، اطلاعات حسابهای بانکی را سرقت میکردند. در سال ۱۳۸۷، با تأسیس پلیس فتا، مبارزه با جرایم سایبری، از جمله فیشینگ، بهطور رسمی آغاز شد. فیشینگ تنها محدود به ایمیل و وبسایتها نیست؛ بلکه روشهایی مانند ویشینگ (فیشینگ صوتی) و اسمیشینگ (فیشینگ پیامکی) نیز توسط مجرمان بهطور مستمر توسعه یافته و استفاده میشوند.

فیشینگ نیزهای (Spear Phishing) هدفمند چیست؟

این نوع حمله، افراد یا سازمانهای مشخصی را هدف قرار میدهد و به همین دلیل به آن فیشینگ هدفمند یا فیشینگ نیزهای گفته میشود. مهاجمان با جمعآوری یا خرید اطلاعات دقیق دربارهٔ اهداف خود، حملاتی شخصیسازیشده طراحی میکنند تا احتمال موفقیت را افزایش دهند. این روش موفقترین شکل فیشینگ است و بیش از ۹۰٪ از حملات فیشینگ را به خود اختصاص داده است.

کلون فیشینگ چیست؟

کلون فیشینگ به (انگلیسی: clone phishing) به نوعی حمله اشاره دارد که با کپیکردن یک ایمیل واقعی که پیشتر ارسال شده، انجام میشود. در این حمله، پیوند یا پیوست ایمیل اصلی با نسخه جعلی جایگزین میشود تا قربانی به باز کردن وبسایتی مخرب یا دانلود فایل آلوده ترغیب شود. مثلاً یک مهاجم میتواند ایمیلی با همان ظاهر و محتوای اولیه اما با لینک مخرب بفرستد و از اعتماد قبلی کاربر سوءاستفاده کند. این تکنیک به مهاجمان کمک میکند تا با جعل هویت فرستنده اصلی قربانی را فریب دهند.

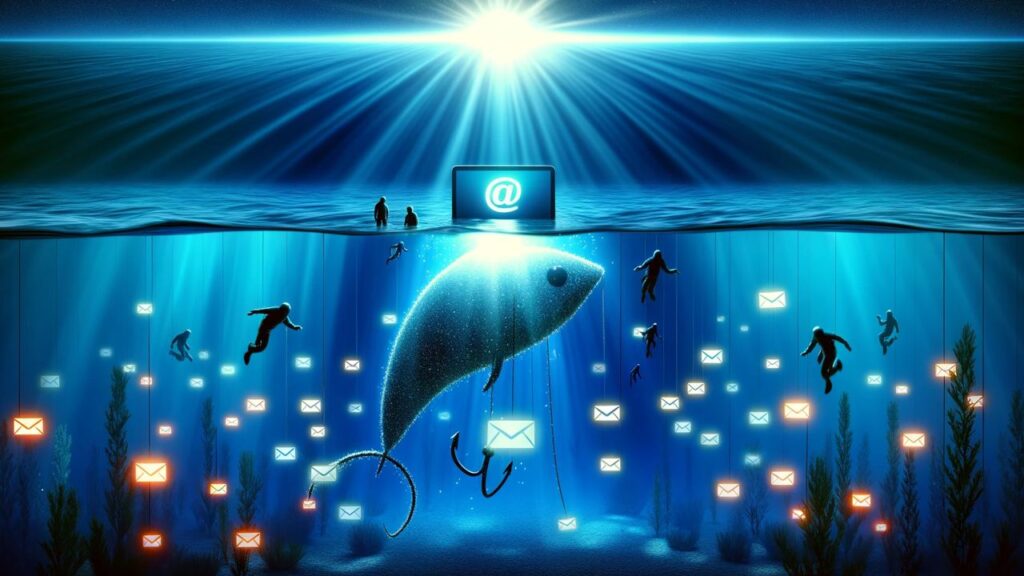

والینگ چیست؟

والینگ به (انگلیسی: whaling phishing) به نوعی از حملات سایبری اشاره دارد که مدیران ارشد و کاربران کلیدی را هدف قرار میدهد. در این حملات، مهاجمان با ارسال پیامهای رسمی و فریبنده، مانند احضاریههای قانونی یا درخواستهای فوری اجرایی، سعی در جلب توجه قربانی دارند. یکی از روشهای متداول در حملات والینگ، ارسال ایمیلهای جعلی از طرف مدیران اجرایی است. برای مثال، ممکن است ایمیلی به ظاهر از مدیرعامل به بخش مالی ارسال شود و درخواست انتقال فوری وجه داشته باشد. کارمندان بدون بررسی صحت درخواست، تصور میکنند که به دلیل مقام فرستنده نیازی به تایید دوباره نیست، که این اشتباه میتواند منجر به انتقال مبالغ کلان به حساب مهاجمان شود.

۱۹ انواع حملات فیشینگ

با فیشینگ و انواع حملات آن آشنا شوید. شناخت هر نوع حمله فیشینگ به شما کمک میکند تا سازمان خود را در برابر این تهدیدات محافظت کنید. انواع رایج حملات فیشینگ عبارتند از:

۱. حملات فیشینگ نیزهای هدفمند (Spear Phishing)

اسپیر فیشینگ، یا همان فیشینگ هدفمند، نوعی حمله پیچیده است که فرد یا سازمانی را بهطور دقیق هدف قرار میدهد تا اطلاعات حساس او مانند اطلاعات ورود یا دادههای محرمانه سرقت شود. حملهکننده پیش از شروع حمله، اطلاعاتی نظیر نام، سمت شغلی و راههای تماس با فرد را جمعآوری میکند. در یکی از نمونهها، مهاجم تلاش کرد تا کارمندی از NTL World (از زیرمجموعههای Virgin Media) را فریب دهد و او را وادار به امضای دستورالعملهای جعلی کند. قصد اصلی مهاجم، تحریک قربانی به کلیک روی لینکی آلوده بود که در آن اطلاعات شخصی درخواست شده بود.

۲. فیشینگ صوتی (Vishing)

فیشینگ، یا همان فیشینگ صوتی، به جملاتی گفته میشود که از تماس تلفنی برای سرقت اطلاعات حساس استفاده میکنند. مهاجم ممکن است خود را دوست، عضو خانواده یا نماینده یک سازمان معتبر جا بزند. در نمونهای از ویشینگ در سال 2019، اعضای پارلمان بریتانیا و کارکنان آنها هدف کارزار گستردهای قرار گرفتند که بیش از 21 میلیون ایمیل اسپم را به قانونگذاران ارسال کرد.

۳.حملات فیشینگ با جعل ایمیل (Email Phishing)

فیشینگ ایمیلی یکی از رایجترین روشهای فیشینگ است که در آن مهاجمان ایمیلی با ظاهر قانونی ارسال میکنند تا کاربران را فریب دهند و آنها را به وارد کردن اطلاعات حساس در فرمهای جعلی یا وبسایتهای غیرمعتبر ترغیب کنند. در نمونهای از این حملات، مهاجمان با استفاده از LinkedIn اطلاعات تماس کارکنان Sony را بهدست آوردند و از آن برای حمله فیشینگ ایمیلی استفاده کردند. این حمله موفق منجر به سرقت بیش از 100 ترابایت داده شد.

۴. حملات فیشینگ (HTTPS Phishing)

فیشینگ HTTPS نوعی حمله است که در آن هکر از طریق ایمیلی با لینک به یک وبسایت جعلی، سعی در فریب قربانی و سرقت اطلاعات شخصی او دارد. در نمونهای از این حملات، گروه هکری Scarlet Widow کارکنان شرکتها را با حملات فیشینگ HTTPS هدف قرار میدهد. کاربر پس از دریافت ایمیلی با محتوای تقریباً خالی و کلیک بر روی لینکی کوچک، اولین قدم را به سمت دام Scarlet Widow برمیدارد.

۵. حملات فارمینگ (Pharming)

فارمینگ نوعی از حملات فیشینگ است که با مسمومیت حافظه نهان DNS، کاربران را از وبسایتهای قانونی به وبسایتهای جعلی هدایت میکند. در این حملات، فارمینگ سعی میکند کاربران را فریب دهد تا با اعتبارنامههای شخصی خود وارد وبسایت جعلی شوند. همچنین، کدهای مخرب روی سیستم قربانیان نصب شده و آنها را به وبسایتهای جعلی منتقل میکند تا اطلاعات ورود آنها را سرقت کند. در نمونهای از این حمله در سال 2007، مهاجمان حداقل 50 مؤسسه مالی جهانی را هدف قرار دادند. کاربران پس از هدایت به وبسایتهای جعلی، مجبور شدند اطلاعات حساس خود را وارد کنند.

۶. حملات فیشینگ پاپ آپ (Pop-up)

فیشینگ پاپ آپ شامل پیغام های پاپ آپ جعلی است که مشکلات امنیتی یا هشدارهای فوری را نمایش میدهند تا کاربر را فریب دهند و او را به کلیک کردن وادار کنند. پس از کلیک، کاربر ممکن است به دانلود یک فایل آلوده یا تماس با یک مرکز پشتیبانی جعلی هدایت شود. در نمونهای از این حملات، کاربران پیغامی مبنی بر واجد شرایط بودن برای تمدید AppleCare دریافت میکنند که ادعا میکند حفاظت بیشتری برای دستگاههای Apple فراهم میکند؛ اما این پیشنهاد جعلی و طراحی شده برای فریب کاربران است.

۷. حمله شبیه ساز شیطانی (Evil Twin)

حمله Evil Twin نوعی حمله سایبری است که در آن هکر یک شبکه وایفای جعلی ایجاد میکند که شباهت زیادی به شبکه واقعی دارد. هنگامی که کاربر به این شبکه جعلی متصل شود و اطلاعات حساس خود را وارد کند، مهاجم به این اطلاعات دسترسی پیدا میکند. در نمونهای از این حملات، آژانس نظامی روسیه GRU متهم به اجرای حملات Evil Twin از طریق نقاط دسترسی جعلی شد. این نقاط طوری طراحی شده بودند که اتصال به شبکههای واقعی را شبیهسازی کنند، اما در واقع، کاربران را به سایتهای مخرب هدایت میکردند و با سرقت اطلاعات ورود یا نصب بدافزار، سیستم قربانیان را آلوده میکردند.

۸. حمله فیشینگ Watering Hole

فیشینگ Watering Hole نوعی حمله است که در آن مهاجم سایتی را شناسایی میکند که کاربران خاص بهطور مداوم از آن بازدید میکنند. سپس با آلودهکردن آن سایت، تلاش میکند سیستم کاربران را هدف قرار داده و به شبکه نفوذ کند. در نمونهای از این حملات در سال 2012، شورای روابط خارجی آمریکا هدف حمله Watering Hole قرار گرفت. مهاجمان با سوءاستفاده از کاربران برجسته و اطلاعات ورود آنها توانستند به موفقیتهایی دست پیدا کنند و با بهرهگیری از آسیبپذیری موجود در مرورگر Internet Explorer به شبکه نفوذ کردند.

۹. چت بات های هوش مصنوعی (Chatbots)

چتباتهای هوش مصنوعی (Chatbots) به ابزاری جدید برای مهاجمان تبدیل شدهاند تا اشتباهات گرامری و املایی رایج در ایمیلهای فیشینگ را برطرف کنند. این چتباتها قادرند پیامهای فیشینگ را پیچیدهتر و واقعیتر نشان دهند و در نتیجه شناسایی آنها را دشوارتر سازند.

۱۰. تولیدکننده صدای هوش مصنوعی (AI voice generators)

مهاجمان با استفاده از ابزارهای تولید صدای مبتنی بر هوش مصنوعی در تماسهای تلفنی خود را شبیه به افراد دارای اقتدار یا اعضای خانواده قربانی جلوه میدهند. این رویکرد شخصیسازی شده، حمله فیشینگ را مؤثرتر کرده و شانس موفقیت آن را افزایش میدهد. مهاجمان تنها به یک نمونه صدای کوتاه از مدیر یا یکی از اعضای خانواده قربانی نیاز دارند تا حمله را به اجرا درآورند.

۱۱. حملات والینگ (Whaling)

فیشینگ نهنگی (Whaling) نوعی حمله هدفمند است که مدیران ارشد سازمانها را هدف قرار میدهد. این افراد کلیدی دسترسی به بخشهای حساس شبکه دارند و موفقیت در این حمله میتواند اطلاعات ارزشمندی را در اختیار مهاجمان قرار دهد. در نمونهای از این حمله، مؤسس شرکت Levitas، یک صندوق پوشش ریسک استرالیایی، قربانی فیشینگ نهنگی شد. مهاجمان با استفاده از لینک جعلی Zoom او را به اتصال تقلبی هدایت کردند. پس از کلیک روی لینک، بدافزاری روی سیستم او نصب شد که منجر به ضرر 800,000 دلاری برای شرکت شد.

۱۲.حملات فیشینگ کلون (Clone Phishing)

فیشینگ کلون (Clone Phishing) شامل کپی برداری دقیق از ایمیل های قبلی است که قبلاً توسط قربانی دریافت شدهاند. مهاجم ممکن است با افزودن عباراتی مثل ارسال مجدد این ایمیل و قرار دادن لینک مخرب در آن، گیرنده را فریب دهد. در نمونهای از این حمله، هکری اطلاعات یک ایمیل قبلی را کپی کرد و از نام یک مخاطب معتبر که قبلاً با قربانی در مورد معاملهای مکاتبه کرده بود، استفاده کرد. مهاجم خود را بهجای مدیرعاملی به نام Giles Garcia جا زد و به ایمیلی که قبلاً توسط آقای Garcia ارسال شده بود، اشاره کرد. سپس مکالمه را ادامه داد و وانمود کرد که همان Giles Garcia است.

۱۳. حملات فیشینگ فریبنده (Deceptive Phishing)

فیشینگ فریبنده (Deceptive Phishing) به حملاتی اشاره دارد که در آن مهاجمان با استفاده از فناوریهای جعلی، خود را بهعنوان نمایندگان یک شرکت معتبر معرفی میکنند و به قربانی اطلاع میدهند که در معرض حمله سایبری قرار دارد. کاربر با کلیک روی لینک مخرب، سیستم خود را آلوده میکند. در نمونهای از این حملات، کاربران ایمیلهایی از آدرس [email protected] دریافت کردند که در بخش فرستنده به عنوان “Apple Support” نمایش داده میشد. این پیام مدعی مسدود شدن Apple ID قربانی بود و از او درخواست میکرد اطلاعات حساب خود را وارد کند. مهاجمان سپس از این اطلاعات برای نفوذ به حساب کاربر استفاده کردند.

فیشینگ پیامکی (Smishing): این نوع فیشینگ که با نام “اسمشینگ” هم شناخته می شود، از پیامک برای فریب قربانیان و سرقت اطلاعات حساب کاربری یا نصب بدافزار بر روی دستگاه های تلفن همراه استفاده می کند. معمولا در این روش، از قربانی خواسته می شود روی یک لینک کلیک کند، با یک شماره تماس بگیرد یا ایمیلی ارسال کند. سپس مهاجم اطلاعات خصوصی قربانی را به دست می آورد. شناسایی این حمله دشوارتر است، زیرا لینک های پیوست شده ممکن است در دستگاه های تلفن همراه کوتاه شوند.

فیشینگ تقویمی(Calendar phishing): در این نوع فیشینگ، با ارسال دعوتنامه های تقویمی جعلی که به طور خودکار به تقویم ها اضافه می شوند، سعی می کنند قربانیان را فریب دهند. این نوع حمله فیشینگ سعی می کند مانند یک درخواست رویداد معمولی به نظر برسد و شامل یک لینک مخرب است.

حمله سرقت صفحه (Page Hijack): در این حمله، قربانی به یک وب سایت جعلی هدایت می شود که تکراری از صفحه ای است که قصد بازدید از آن را داشته است. مهاجم با استفاده از حمله “تزریق اسکریپت بین سایتی” بدافزار را در وب سایت جعلی وارد کرده و قربانی را به آن سایت هدایت می کند.

تکنیک های فیشینگ: فراتر از یک ایمیل ساده

حملات فیشینگ تنها به ارسال یک ایمیل به قربانیان و امیدوار بودن به کلیک کردن روی یک لینک مخرب یا باز کردن یک پیوست آلوده محدود نمی شوند. مهاجمان می توانند از روش های زیر برای به دام انداختن قربانیان خود استفاده کنند:

1. جعل لینک (URL spoofing): مهاجمان با استفاده از جاوا اسکریپت، تصویری از یک لینک معتبر را روی نوار آدرس مرورگر قرار می دهند. لینک واقعی با نگه داشتن نشانگر ماوس روی یک لینک جاسازی شده قابل مشاهده است و همچنین می تواند با استفاده از جاوا اسکریپت تغییر کند.

2. دستکاری لینک (Link manipulation): این تکنیک که اغلب با عنوان پنهان سازی لینک شناخته می شود، در بسیاری از انواع رایج فیشینگ استفاده می شود. مهاجمان یک لینک مخرب ایجاد می کنند که به گونه ای نمایش داده می شود که انگار به یک سایت یا صفحه وب معتبر لینک می شود، اما لینک واقعی به یک منبع وب مخرب اشاره می کند.

3. کوتاه سازی لینک (Link shortening): مهاجمان می توانند از خدمات کوتاه سازی لینک مانند Bitly برای پنهان کردن مقصد لینک استفاده کنند. قربانیان هیچ راهی برای دانستن اینکه لینک کوتاه شده به یک وب سایت قانونی یا یک وب سایت مخرب اشاره می کند، ندارند.

4. جعل هموگراف (Homograph spoofing): این نوع حمله به لینک هایی متکی است که با استفاده از کاراکترهای مختلف برای خواندن دقیقاً مانند یک نام دامنه معتبر ایجاد شده اند. به عنوان مثال، مهاجمان می توانند دامنه هایی را ثبت کنند که از مجموعه کاراکترهای کمی متفاوت استفاده می کنند که به اندازه کافی به دامنه های شناخته شده و معتبر نزدیک هستند.

5. نمایش گرافیکی (Graphical rendering): گاهی حمله کنندگان پیام های فیشینگ را به صورت تصویر نمایش می دهند تا از سدهای امنیتی رایج که متن ایمیل ها را برای عبارات و کلمات کلیدی مشکوک اسکن می کنند، عبور کنند. با تبدیل متن به تصویر، این اسکن ها بی اثر می شوند.

6. هدایت پنهان (Covert redirect): مهاجمان قربانیان را فریب می دهند تا اطلاعات شخصی خود را وارد کنند. آنها قربانی را به سایتی هدایت می کنند که ظاهرا معتبر است و درخواست مجوز برای اتصال به وب سایت دیگری می دهد. این URL هدایت شده، یک صفحه مخرب واسطه است که قبل از هدایت قربانی به سایت واقعی، اطلاعات احراز هویت را از او می گیرد.

چطور فریب نخوریم؟

در این پیامک ادعا شده است که یک ابلاغیه شکایت برای شما از طریق سامانه ثنا ارسال شده و از شما خواسته میشود برای تأیید، یک برنامه نصب کنید. این برنامه شما را به انجام پرداختی ناچیز هدایت میکند تا میتوانید هدایتها را مشاهده کنید. در این فرآیند، از شما خواسته میشود شماره کارت، تاریخ انقضا، CVV2 و درخواست رمز پویا را وارد کنید تا تمام اطلاعات برای فرد ارسال شود. سپس، به شما اعلام میشود که با خطایی مواجه شدهاید و شما برنامه را میبندید و دوباره تلاش میکنید. در پشتصحنه، برنامه جعلی صفحه پرداخت را به شما نشان نمیدهد، بلکه به نظر میرسد مثل یک درونبرنامهای پرداخت است. اگر صفحه پرداختی نمایش داده شود، باید مانند این آدرس اصلی باشد: https://bpm.shaparak.ir/، اما درگاه جعلی به این شکل است: https://bpm.sheparak.ir/. همیشه به لینکهای پرداخت دقت کنید.

نکات اضافی: در این مرحله، هکر میتواند از رایانه آلودهی شما برای استخراج بیتکوین استفاده کند. این فرآیند میتواند در زمانهایی که شما از کامپیوتر استفاده نمیکنید، انجام شود، یا اینکه بدافزار ممکن است در هر زمانی، بخشی از قدرت پردازشی را به استخراج بیتکوین اختصاص دهد. در چنین شرایطی، هکر به طور موفقیتآمیزی بیتکوین استخراج میکند و رایانهی شما به شکل قابل ملاحظهای کندتر عمل میکند.

چگونه از حملات فیشینگ جلوگیری کنیم؟

برای حفاظت از کاربران در برابر پیامهای فیشینگ، متخصصان توصیه میکنند از چندین لایه امنیتی مختلف استفاده شود. ابزارهای زیر میتوانند در این زمینه مفید باشند:

- نرم افزار آنتی ویروس: بدافزارهایی که ممکن است همراه با ایمیلهای فیشینگ ارسال شوند را شناسایی و مسدود میکند.

- فایروالهای رومیزی و شبکهای: از دسترسی غیرمجاز به دستگاهها و شبکه شما جلوگیری میکنند.

- نرم افزار آنتی اسپایور: مانع از فعالیت جاسوسافزارهایی میشود که اطلاعات شخصی شما را جمعآوری میکنند.

- نوار ابزار ضد فیشینگ در مرورگرهای وب: وبسایتهای تقلبی و مشکوک را شناسایی میکند.

- فیلتر ایمیل دروازه بان: ایمیلهای اسپم و فیشینگ را قبل از رسیدن به صندوق پستی شما مسدود میکند.

- دروازه امنیت وب: ترافیک وب را کنترل میکند و از دسترسی به وبسایتهای مخرب جلوگیری میکند.

- فیلتر اسپم: ایمیلهای ناخواسته و تبلیغاتی را مسدود میکند.

- فیلترهای فیشینگ از تامینکنندگانی مانند مایکروسافت: از آخرین الگوهای فیشینگ برای شناسایی ایمیلهای مشکوک استفاده میکنند.

- آموزش کارمندان برای شناسایی ایمیل های فیشینگ: عجله و درخواست برای اطلاعات شخصی مانند رمز عبور، لینک های جاسازی شده و پیوست ها، همه علائم هشدار دهنده هستند. کاربران باید بتوانند این نشانه ها را برای دفاع در برابر فیشینگ شناسایی کنند.

- روی لینک ها کلیک نکنید: به جای کلیک کردن روی یک لینک و ورود مستقیم به یک صفحه وب از طریق یک لینک جاسازی شده، دامنه رسمی را در مرورگر تایپ کنید و مستقیماً از سایت تایپ شده دستی وارد شوید.

- به طور منظم رمز عبور را تغییر دهید: کاربران باید مجبور شوند هر 30 تا 45 روز رمز عبور خود را تغییر دهند تا فرصت نفوذ مهاجم را کاهش دهند. فعال نگه داشتن رمز عبور برای مدت طولانی به مهاجم دسترسی نامحدود به حساب به خطر افتاده می دهد.

- نرم افزار و سیستم عامل را به روز نگه دارید: توسعه دهندگان نرم افزار و سیستم عامل به طور مرتب برای رفع اشکالات و مسائل امنیتی، به روزرسانی هایی منتشر می کنند. همیشه این به روزرسانی ها را نصب کنید تا مطمئن شوید که آسیب پذیری های شناخته شده دیگر در زیرساخت شما وجود ندارند.

در وب سایت SPY24، ما از ابزارها و روشهای متعددی برای فیشینگ استفاده میکنیم که هدف آنها آموزش است.